Как потерять репутацию и найти ее — не придуманные истории

автор Дмитрий Разахацкий

То учредитель портала напишет, что жертва неправильно молила людоеда о пощаде, и тот её все-таки съел.

То вдруг забомбят статью про бедного-несчастного инвалида, избитого в метро, вызывая тысячи «гневных» комментариев против «ушлепков», хотя в итоге оказывается, что все было совсем не так — факты не подтверждаются. А потом еще стреляющий пенсионер с обрезом, но пулей в спине подвалит…

То главный редактор IT-портала покажет норов и поставит свой проект под удар, публично нарушая трудовой кодекс и активно посылая всех «несогласных» на три буквы.

А то просто директор двух предприятий, заработавший денег на детских игровых комплексах, вдруг задавит своим представительским авто ребенка и потребует в суде оправдания, чтобы даже права не забирали — они ему «нужны для работы». На суде в последнем слове из трех абзацев особое внимание он уделит тоннам злобных комментариев на форумах, стыдя троллей и призывая к справедливости, т.к. он совсем не злобный монстр, каким его делают в интернете…

Может быть, потому, что за последние годы прирост аудитории в Байнете внушает? Аудитории «с городских окраин», воспитанной на новых белорусских учебниках? Аудитории, которая пока не обладает иммунитетом к софизмам-манипуляциям-троллингу в интернете?..

Может быть, потому, что этот этот троллинг носит организованный характер и заказывается целенаправленно, преследуя какие-то локальные цели? И «заказчики» в принципе не думают, что это влияет не на локальное, а на глобальное — просто результаты появляются в отложенной перспективе.

Может быть, потому, что на сайте «независимого» информагентства с завидной периодичностью появляются статьи циничного «спин-доктора», ответственного как раз за методичное внедрение техник манипуляций в государственных СМИ? И этого человека продолжают упорно называть «медиа-экспертом и аналитиком»…

Может быть, потому, что у всех журналистов возникло стойкое чувство вседозволенности?.. Или потому что журналистами себя возомнили недоучки, поступившие на платные отделения с проходным балоом 7 из 100?..

В свое время Александр Сацук — известный белорусский журналист, опыту которого можно позавидовать — высказался публично на спорную тему… и его просто смешали с грязью. Мне лично его мнение тогда показалось неочевидным и ангажированным, но то, как на его слова реагировали «массы», вызвало отвращение.

По итогам Сацук опубликовал заметку с попыткой анализа произошедшего, вот что он пишет:

Сравните эту цитату с цитатой из книжки 1930-го года:

Вы думаете, Маркс и Энгельс породили это явление? Почитайте «Диалоги»

Платона с речами Сократа 2000-летней давности — этот товарищ ничем не

отличается от современного форумного тролля, я вам скажу.

На практике даже в независимых белорусских изданиях работают эти методы. Например так:

Избирательное восприятие, что называется…

Чем подобный подход отличается от манипуляций в государственных СМИ? Пытаясь убить дракона противостоять пропаганде аналогичными методами, редакторы «независимых» сайтов сами становятся своего рода оппортунистами. Слить непроверенную информацию — пожалуйста. Выдать слухи за факты — не проблема. Навесить ярлыки под видом «оценочных суждений» — обращайтесь. Пусть мы не эксперты, зато честные люди — говорим, что думаем, и верим в это. Признавать ошибки? Зачем, если мы всегда правы…

Так и получается, что «драконы» растят редакторов. Редактора растят журналистов. Журналисты растят читателей. Ну а читатели в итоге растят собственных детей…

У комментатора даже не возникло мысли, что «засаживают» именно

потому, что спортсмены из постсовка массово применяют допинг. Ему

кажется, что здесь что-то не так с проверяющими, что это они специально,

что спортсмены ни при чем. И главное, этот сократовский прием выглядит

логично — ведь у других спортсменов допинга не нашли!..

Такими расстройствами психики страдают манипуляциями злоупотребляют не только посетители форумов, естественно.

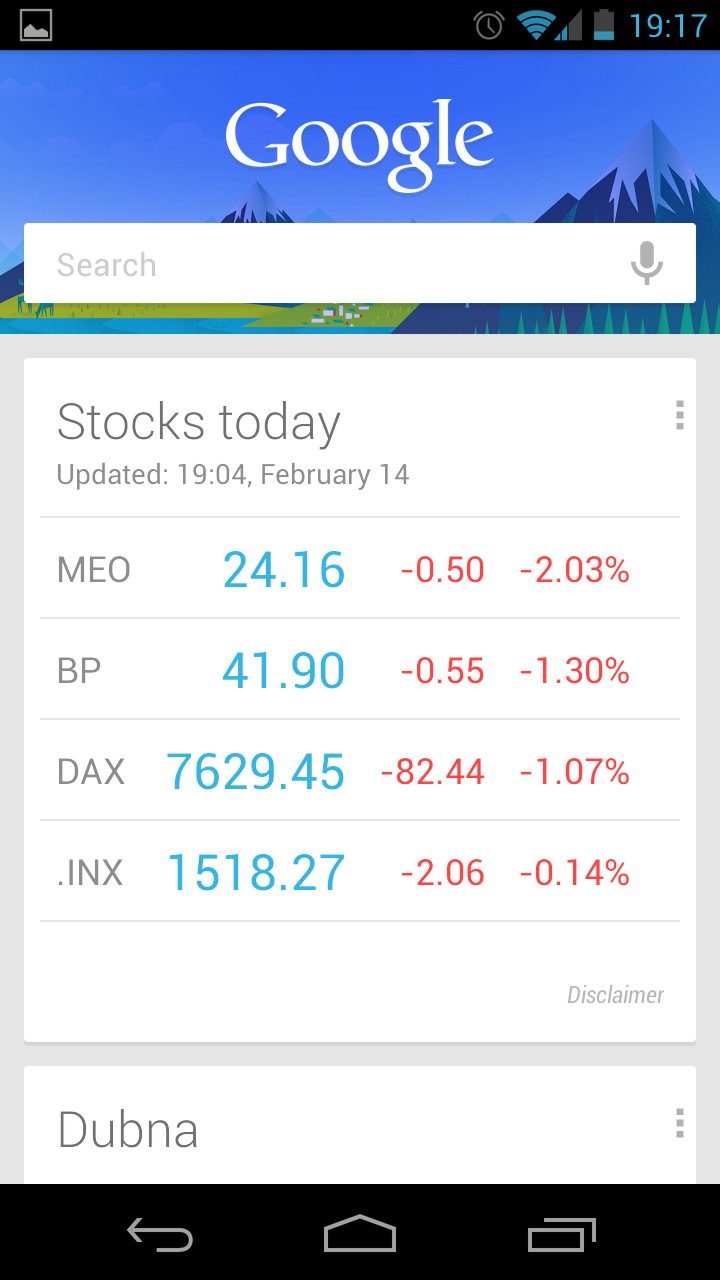

Возьмем третьего в списке белорусских интернет-провайдеров. У него 80 тысяч абонентов. Отзывы пользователей онлайн практически все негативные. Я и сам как-то целый год пользовался интернетом через этого провайдера, и знаю об их «качестве» не понаслышке — отговорил нескольких друзей с ними связываться… Вы думаете, провайдеру есть дело до меня? Ни с моим, ни с чужими отзывами со стороны провайдера никто в принципе не работал и не работает. Его стратегия — активная рекламная долбежка по разным каналам с целью привлечения новых абонентов.

Результат: интервью руководителя о запуске новых возможностей мгновенно обрастает десятками негативных комментариев о низком качестве существующих услуг — люди даже слышать не хотят о запуске каких-то там новых. Однако никакой реакции на отзывы со стороны компании как обычно не последовало. Они выше этого — ну-ну:)

Когда администратор кафе отказался решить проблему, история попала на форум, затем в СМИ, обрасла комментариями — пришлось оправдываться уже руководству…

Ошибка такого подхода, в общем-то, очевидна, но бизнесмены «старой закалки» просто не осознают, что мир уже изменился и будет меняться дальше еще быстрее.

И чем больше флуктуаций в объяснении произошедшего со стороны сотрудников портала (сначала отрубили эфир за «издевательство над госслужащими», затем объяснили, что «это пиар-акция исполнителя», что «выложим видео позже без этой песни», что «она все равно станет хитом, потому что всем будет интересно, что же мы не пропустили», а в итоге все-таки «не хотели подставлять исполнителя», но «посоветовались с юристом» и «выложили как есть, раз ему все равно»), тем мощнее будет удар по репутации.

Однако, у большого корабля — большой запас прочности, тем более если руководство оперативно вступает в контакт, делает «опровержения» и идет на попятную после шквала критики, как бы извиняясь и признавая ошибку.

И почему это будет не достойно уважения? Мы все совершаем ошибки. Задача в том, чтобы научиться их замечать, осознавать и пытаться исправлять — тогда это реально становится новым стимулом для развития.

Один вопрос остается: зачем равняться на тех, у кого свои ошибки признавать не получается?

Вот вам «говорящий» пример отношения к репутации на западе:

Так мошенники вымогают деньги, играя на боязни западных компаний «потерять лицо» — и это речь идет «всего лишь» про сервисы пользовательских отзывов…

В ситуации «мальчик понял, что мама его обманывает, когда в третьем киндер-сюрпризе подряд ему попался желток и белок» важны не действующие лица, не сюрпризы и ожидания — важны факты! А они говорят — «мама обманула».

Всегда можно ответить благожелательно и нейтрально, чем-то вроде «Когда я на нее смотрю, то не замечаю твои волосы» И погасить конфликт в зародыше.

И погасить конфликт в зародыше.

«Характер подобен дереву, а репутация — его тени. Мы заботимся о тени, но на самом деле надо думать о дереве». Авраам Линкольн, американский президент, освободитель американских рабов.

Да, пока массово и публично этого никто не делает — но возможности для этого уже есть! И при большом желании (и некотором умении) все ваши манипуляции всегда могут быть использованы против вас.

На свету тень есть у всех, хотите вы этого или нет. У вас столько репутаций, сколько знакомых, потому что все люди думают о вас по-разному. Вас же по-настоящему должен заботить ваш характер. Вы полностью его контролируете и должны развивать, оттачивать и культивировать. Как только ваш характер станет сильным и крепким, все положительное придет само собой.

Интернет дает огромные возможности влиять на принятие решений — учитесь пользоваться этим во благо, блин!:)

автор Дмитрий Разахацкий

Скандалы, расследования…

Белорусский интернет — и в особенности медиа-сферу — в последнее время просто сотрясают скандалы.То учредитель портала напишет, что жертва неправильно молила людоеда о пощаде, и тот её все-таки съел.

То вдруг забомбят статью про бедного-несчастного инвалида, избитого в метро, вызывая тысячи «гневных» комментариев против «ушлепков», хотя в итоге оказывается, что все было совсем не так — факты не подтверждаются. А потом еще стреляющий пенсионер с обрезом, но пулей в спине подвалит…

То главный редактор IT-портала покажет норов и поставит свой проект под удар, публично нарушая трудовой кодекс и активно посылая всех «несогласных» на три буквы.

А то просто директор двух предприятий, заработавший денег на детских игровых комплексах, вдруг задавит своим представительским авто ребенка и потребует в суде оправдания, чтобы даже права не забирали — они ему «нужны для работы». На суде в последнем слове из трех абзацев особое внимание он уделит тоннам злобных комментариев на форумах, стыдя троллей и призывая к справедливости, т.к. он совсем не злобный монстр, каким его делают в интернете…

Почему репутационные мины стали взрываться чаще?

Откуда ноги растут, как говорится? У меня нет ответа — есть только предположения.Может быть, потому, что за последние годы прирост аудитории в Байнете внушает? Аудитории «с городских окраин», воспитанной на новых белорусских учебниках? Аудитории, которая пока не обладает иммунитетом к софизмам-манипуляциям-троллингу в интернете?..

Может быть, потому, что этот этот троллинг носит организованный характер и заказывается целенаправленно, преследуя какие-то локальные цели? И «заказчики» в принципе не думают, что это влияет не на локальное, а на глобальное — просто результаты появляются в отложенной перспективе.

Может быть, потому, что на сайте «независимого» информагентства с завидной периодичностью появляются статьи циничного «спин-доктора», ответственного как раз за методичное внедрение техник манипуляций в государственных СМИ? И этого человека продолжают упорно называть «медиа-экспертом и аналитиком»…

Может быть, потому, что у всех журналистов возникло стойкое чувство вседозволенности?.. Или потому что журналистами себя возомнили недоучки, поступившие на платные отделения с проходным балоом 7 из 100?..

В свое время Александр Сацук — известный белорусский журналист, опыту которого можно позавидовать — высказался публично на спорную тему… и его просто смешали с грязью. Мне лично его мнение тогда показалось неочевидным и ангажированным, но то, как на его слова реагировали «массы», вызвало отвращение.

По итогам Сацук опубликовал заметку с попыткой анализа произошедшего, вот что он пишет:

«Власть при желании может накрыть любую подпольную редакцию,

вычислить журналиста, конфисковать технику и так далее. У простых

граждан таких возможностей нет и единственный их шанс как-то защитить

свои права – это суд. Но как это сделать, если нет субъекта

ответственности? Указанная ситуация порождает безответственность

журналистов перед тем, что пишешь, как пишешь и насколько все это

соответствует действительности.…Можно называть черное белым, а

осмелившегося возразить оппонента не убеждать аргументами, а просто

облить грязью, чтобы навсегда отбить всякое желание вступать в полемику.

Можно наплевать на все, даже не имеющие отношение к политике законы,

например, закон об авторском праве. Можно перепечатывать чужие авторские

материалы, выдавая их за свои. А можно дать ссылку на первоисточник, но

так переделать текст под нужный формат, что соответствующую перепечатку

трудно воспринимать иначе, чем нож в спину».

«Их полемика никогда не направлена на аргументы оппонента, но

всегда — на его личность. Немногие смогли выдержать такой стиль

полемики. Немногим, очень немногим хватило отваги, чтобы критически

противостоять…»«В полемике он, не колеблясь, извращал высказывания

оппонентов. Вместо опровержения он использовал брань и оскорбления. И

его ученики, в точности повторяя стиль учителя, обливали оппонентов

грязью, но никогда не пытались их опровергнуть.Он осознает, какую

громадную силу в современном обществе могут представлять собой массы,

сконцентрированные на фабриках и заводах, если их удастся политически

сплотить. Он ищет и находит лозунги для объединения этих масс в

согласованное движение. Он бросает призывы, которые поднимают людей, в

целом безразличных к политике, в атаку на частную собственность. Он

проповедует доктрину спасения, которая рационализирует их обиды и преобразует зависть и желание мести в «историческую миссию». // О Карле Марксе, родоначальнике марксизма. Из книги Ф.Мизеса «Социализм».

На практике даже в независимых белорусских изданиях работают эти методы. Например так:

Избирательное восприятие, что называется…

Чем подобный подход отличается от манипуляций в государственных СМИ? Пытаясь убить дракона противостоять пропаганде аналогичными методами, редакторы «независимых» сайтов сами становятся своего рода оппортунистами. Слить непроверенную информацию — пожалуйста. Выдать слухи за факты — не проблема. Навесить ярлыки под видом «оценочных суждений» — обращайтесь. Пусть мы не эксперты, зато честные люди — говорим, что думаем, и верим в это. Признавать ошибки? Зачем, если мы всегда правы…

Так и получается, что «драконы» растят редакторов. Редактора растят журналистов. Журналисты растят читателей. Ну а читатели в итоге растят собственных детей…

«Нас засаживают, ааа!»

В новостях прочитал, что за пробы восьмилетней давности дисквалифицировали нескольких чемпионов — все из СНГ (РФ, Украина, Беларусь). Основные комментарии на белорусском форуме:

«Самое интересное, что «засаживают» чаще всего спортсменов из СНГ + иногда китайцев. А остальные все белые и пушистые?»

или

«А че тока по СНГ бьют?».

или

«А че тока по СНГ бьют?».

Такими расстройствами психики страдают манипуляциями злоупотребляют не только посетители форумов, естественно.

Возьмем третьего в списке белорусских интернет-провайдеров. У него 80 тысяч абонентов. Отзывы пользователей онлайн практически все негативные. Я и сам как-то целый год пользовался интернетом через этого провайдера, и знаю об их «качестве» не понаслышке — отговорил нескольких друзей с ними связываться… Вы думаете, провайдеру есть дело до меня? Ни с моим, ни с чужими отзывами со стороны провайдера никто в принципе не работал и не работает. Его стратегия — активная рекламная долбежка по разным каналам с целью привлечения новых абонентов.

Результат: интервью руководителя о запуске новых возможностей мгновенно обрастает десятками негативных комментариев о низком качестве существующих услуг — люди даже слышать не хотят о запуске каких-то там новых. Однако никакой реакции на отзывы со стороны компании как обычно не последовало. Они выше этого — ну-ну:)

Когда администратор кафе отказался решить проблему, история попала на форум, затем в СМИ, обрасла комментариями — пришлось оправдываться уже руководству…

Ошибка такого подхода, в общем-то, очевидна, но бизнесмены «старой закалки» просто не осознают, что мир уже изменился и будет меняться дальше еще быстрее.

Потребитель все меньше верит фальшивым акциям. Бренды легко теряют уважение и веру потребителей. Корпоративные новости воспринимаются как втюхивание. Характер интернета такой, что поделатьСмотрите подробнее презентацию, если еще не видели.

Доверие бесценно?

Тутбай столкнулся с этим, когда отрубил прямой эфир на своем онлайн-ТВ во время выступления Лявона Вольского и получил волну возмущения со стороны пользователей. Сотрудники портала потом удивлялись, как же можно так — забыть все прежние наши заслуги и устроить «вакханалию» о том, что на портале введена цензура.И чем больше флуктуаций в объяснении произошедшего со стороны сотрудников портала (сначала отрубили эфир за «издевательство над госслужащими», затем объяснили, что «это пиар-акция исполнителя», что «выложим видео позже без этой песни», что «она все равно станет хитом, потому что всем будет интересно, что же мы не пропустили», а в итоге все-таки «не хотели подставлять исполнителя», но «посоветовались с юристом» и «выложили как есть, раз ему все равно»), тем мощнее будет удар по репутации.

Однако, у большого корабля — большой запас прочности, тем более если руководство оперативно вступает в контакт, делает «опровержения» и идет на попятную после шквала критики, как бы извиняясь и признавая ошибку.

Шумовой эффект связан с высотой полета, конечно. Чем выше взобрался, тем громче падать — если вы начинаете вдруг использовать свою известность не по назначению. Спросите у Киркорова, что называется.Подобная ситуация с самоцензурой на портале напомнила также послевыборную ситуацию с одним известным кандидатом-экономистом, зачитавшем по бумажке пасквиль на своих «соратников». Бывает, что обстоятельства давят так, что силы духа просто не хватает в какой-то момент. Это не просто удар по репутации, это ее убийство. Но даже в таком случае можно восстановить отношения или по крайней мере сформировать новые — главное, признать ошибку и начать целенаправленно работать над ее исправлением. Это займет много времени — но другого пути нет!

И почему это будет не достойно уважения? Мы все совершаем ошибки. Задача в том, чтобы научиться их замечать, осознавать и пытаться исправлять — тогда это реально становится новым стимулом для развития.

Один вопрос остается: зачем равняться на тех, у кого свои ошибки признавать не получается?

«Ну потому что так все делают!»

Да, на этот же аргумент давил адвокат бизнесмена, задавившего ребенка машиной — «все нарушали правила, почему виноват он?». И несмотря на весь «гнев толпы», этот товарищ так и не смог понять, что ответственность не может быть коллективной — это иллюзия. Ответственность всегда будет исключительно личной.Вот вам «говорящий» пример отношения к репутации на западе:

Так мошенники вымогают деньги, играя на боязни западных компаний «потерять лицо» — и это речь идет «всего лишь» про сервисы пользовательских отзывов…

Бизнесмены! Не путайте черный пиар и негативные комментарии!

Все предыдущие заслуги в кризисных ситуациях как бы «забываются» — отношения меняются во мгновение ока. И это происходит не только потому, что плохие отзывы давят на психику, но и во многом потому, что тот, на кого «нападают», применяет неверные методы «обороны».В ситуации «мальчик понял, что мама его обманывает, когда в третьем киндер-сюрпризе подряд ему попался желток и белок» важны не действующие лица, не сюрпризы и ожидания — важны факты! А они говорят — «мама обманула».

- Не обманывайте пользователей!

- Оперируйте фактами.

- Относитесь с уважением к собеседнику.

- Реагируйте оперативно.

- Не используйте неадекватные силовые меры.

- Ищите единомышленников.

- Превращайте врагов в друзей!

Всегда можно ответить благожелательно и нейтрально, чем-то вроде «Когда я на нее смотрю, то не замечаю твои волосы»

«Характер подобен дереву, а репутация — его тени. Мы заботимся о тени, но на самом деле надо думать о дереве». Авраам Линкольн, американский президент, освободитель американских рабов.

Пользователи! Не переходите на личности, обращайте внимание на факты!

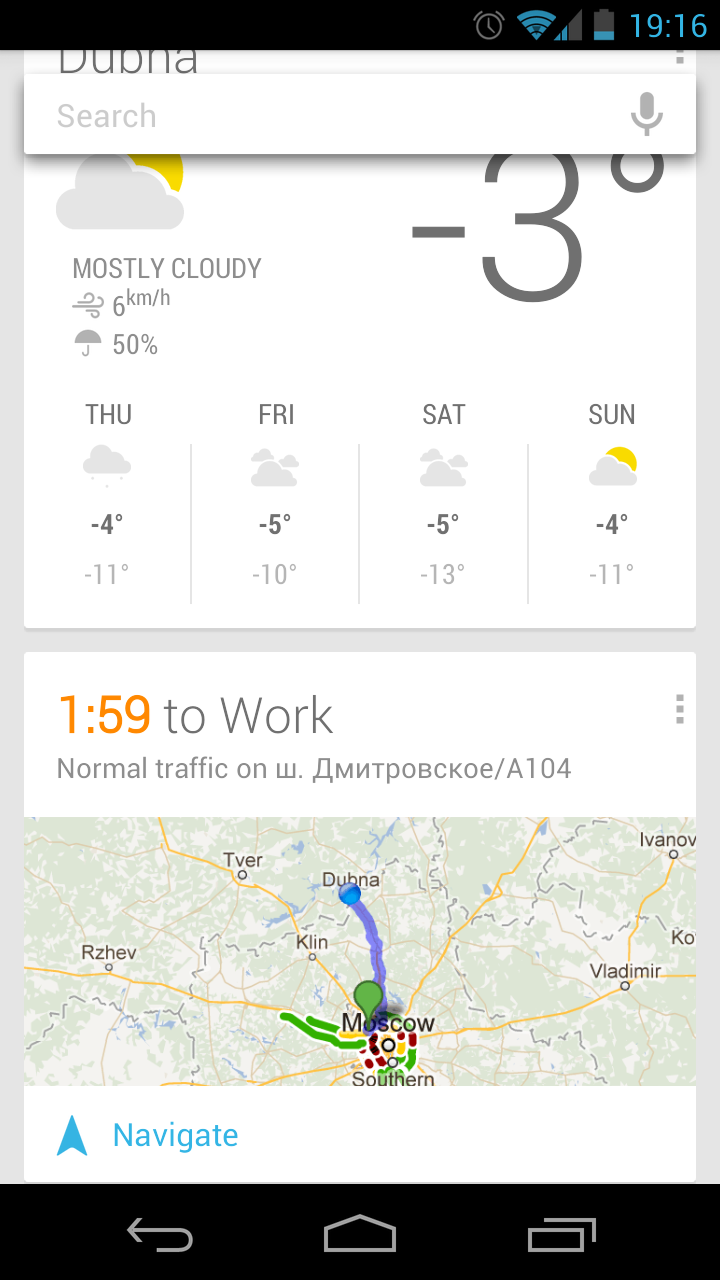

Задумайтесь об этих словах:«Пользователям соцсетей, активно размещающим информацию о себе в интернете, в будущем, вполне вероятно, придется менять имена и фамилии, чтобы порвать с неудобным онлайн-прошлым». // Эрик Шмидт, председатель совета директоров Google, август 2010г.Все наши онлайн комментарии на сайтах, посты в соцсетях и т.д., и т.п. можно собрать в «отдельную папочку», составить ваш психологический портрет, и придумать способы управления исключительно вашим мнением. Big Data is watching you!

Да, пока массово и публично этого никто не делает — но возможности для этого уже есть! И при большом желании (и некотором умении) все ваши манипуляции всегда могут быть использованы против вас.

На свету тень есть у всех, хотите вы этого или нет. У вас столько репутаций, сколько знакомых, потому что все люди думают о вас по-разному. Вас же по-настоящему должен заботить ваш характер. Вы полностью его контролируете и должны развивать, оттачивать и культивировать. Как только ваш характер станет сильным и крепким, все положительное придет само собой.

Интернет дает огромные возможности влиять на принятие решений — учитесь пользоваться этим во благо, блин!:)